传统的信息收集方法17 Mar 2025 | 5 分钟阅读 信息收集的传统方法有两种

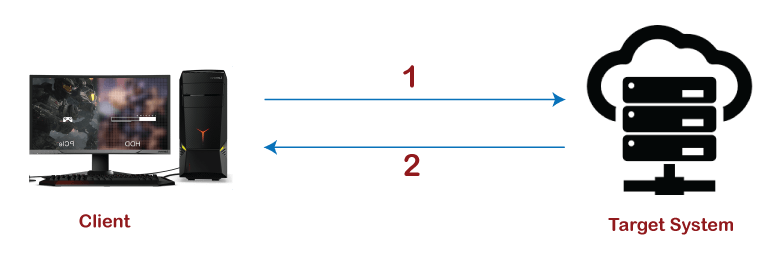

被动信息收集在主动信息收集之前,信息收集阶段会发生被动信息收集。被动信息收集的目的是在不与目标建立直接交互的情况下收集有关目标网络的信息。它使用中间系统进行交互。在信息收集过程中,会准备一份目标网络基础设施的蓝图。每个分支都有一个独特的蓝图。被动信息收集不会直接与目标交互;这就是为什么它对目标组织无害的原因。与被动信息收集相比,主动信息收集更具侵略性。与主动信息收集相比,被动信息收集不需要与目标组织直接交互。在被动信息收集过程中,客户端使用中间系统探测目标系统以获取信息。被动信息收集的描述如下,客户端使用中间系统进行探测  在被动信息收集过程中,当我们执行信息收集时,我们有四个意图。它们如下所示

被动信息收集通过各种被动方法获取公开可用的目标信息 融资我们可以使用雅虎财经或谷歌财经来了解目标的财务状况。它将帮助我们显示组织是亏损还是赚钱。使用以下链接,我们可以找到它 https://www.google.com/finance 警报如果我们使用短信或邮件接收有关特定主题的更新,它通常由警报提供。为了收集竞争信息,使用了这项服务。如果我们是渗透测试人员,可以使用警报来监控如何使用互联网欺骗客户的ID。我们可以使用以下链接来执行此操作 https://policies.yahoo.com/us/en/yahoo/privacy/products/alerts/ https://www.google.co.in/alerts 档案archive.org可以使用互联网存储每个网站的所有版本。如果目标正在更新其网站,并且我们想知道更新的频率,则该档案对我们来说很好。它也可以用来查找网站先前版本的外观。我们可以使用以下链接来执行此操作 电子邮件使用电子邮件,我们可以与前台或支持部门生成讨论。发件人和收件人的地址包含在电子邮件标头中,用于跟踪地理位置。它还具有使用的身份验证方法、邮件服务器的IP地址等。使用邮件的服务点;我们可以跟踪我们发送的邮件,例如它的目的地、路径、邮件何时被其他人打开等。我们可以使用以下链接来跟踪邮件 http://whatismyipaddress.com/trace-email# Whois 查询有关拥有已注册域名的用户的信息包含在Whois数据库中。可以使用Whois数据库检索有关网站所有者的信息。有关网站所有者的个人信息,例如服务器的IP地址、物理地址、电子邮件地址、电话号码、网站的注册日期、网站的到期日期等。使用以下链接,我们可以执行此操作 https://centralops.net/co/DomainDossier.aspx?dom_whois=1 DNS足迹使用 DNS 足迹,渗透测试人员可以了解有关目标的更多信息。 DNS信息由渗透测试人员从DNS服务器中提取。该信息可以包含邮件服务器、域名、IP地址、计算机名称等。最常用的域名如下

Google Dorks搜索引擎是第一种方法。如果网站的robots.txt允许搜索引擎爬虫或蜘蛛抓取,它们将获取目标的所有敏感信息,例如凭据、URL等。我们将创建特殊的搜索查询以从蜘蛛或爬虫程序中获取此信息。我们将使用以下链接来获取信息 inurl:certifiedhacker.com 我们将复制上述查询并将其粘贴到Google中。查询的答案将是所有包含认证黑客的URL。这种类型的查询被称为Google dorks,这种类型的方法被称为Google hacking。在exploit db的google hacking数据库中,我们可以看到许多有用的查询。 https://www.exploit-db.com/google-hacking-database/ 主动信息收集主动信息收集是通过直接与目标交互来收集有关目标网络的更多信息的过程。未经身份验证这样做是违法的。主动信息收集可以使用操作系统指纹识别、端口扫描、DNS枚举等。主动信息收集的主要目标是收集有关目标的所有可能信息,就像被动信息收集一样。与被动信息收集相比,主动信息收集可能会揭示更多信息。在主动信息收集过程中,目标系统的安全警报总是有可能被触发。因为目标系统和攻击者之间有直接连接。所有请求的信息都将被记录,稍后可以追溯到源。在主动信息收集过程中,我们可以进行端口扫描以找出目标上所有打开的端口。我们还可以进行扫描以找出目标网络上正在运行的所有服务。正在运行的服务或每个系统提供了另一个利用机会。在执行主动信息收集时,如果我们变得粗心,我们可能会被IPS(入侵检测系统)或IDS(入侵检测系统)抓住。  下一个主题信息收集方法 |

我们请求您订阅我们的新闻通讯以获取最新更新。