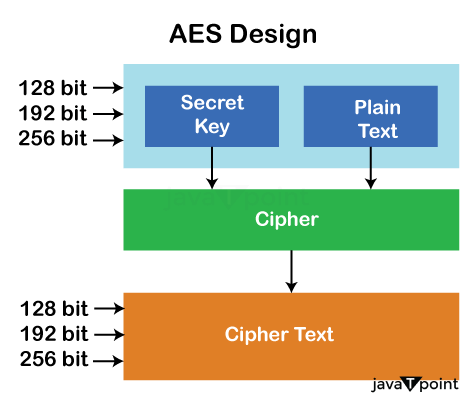

Python中的AES算法2025年1月5日 | 阅读6分钟 高级加密标准 (AES) 是一种众所周知的对称加密方法,通过将数据转换为不可读的格式来保护数据安全。只有通过解密密钥反向操作才能读取。它有许多用途,包括在数据静止时保护数据以及在公共网络(如互联网)上加密数据传输。它是计算机网络和安全中最安全的算法之一。  它支持 128、192 和 256 位的密钥长度,并采用多轮替换-置换网络结构。AES 对暴力攻击具有高度抵抗力,并广泛用于保护静止和传输中的数据,例如在 HTTPS 和全盘加密中。其效率和强大的安全性使其成为现代加密需求的顶级选择。 DES 诞生于 20 世纪 70 年代,密钥长度固定为 56 位,容易受到现代计算攻击。随着 DES 越来越容易受到密码攻击,其用于安全数据加密的用途逐渐减少。作为自 2001 年以来的 NIST 标准,AES 提供了多种密钥长度(128、192 和 256 位)和更可靠的算法框架。AES 凭借其更大的密钥长度和替换-置换网络(SPN)结构,提供了更高级别的安全性,使其能够抵抗已知的攻击,并非常适合现代安全需求。此后,AES 已成为首选加密技术,在大多数情况下有效地取代了 DES。 AES(高级加密标准)因其在现代密码学中的效率而广受认可。其优势在于提供强大的安全性的同时保持出色的计算性能。AES 在固定大小的 128 位块上运行,可以在现代计算机架构中进行高效处理并促进硬件加速。该算法在固定轮数中采用了替换、置换和混合操作的良好平衡组合。 AES 算法的特性

AES 加密过程的高级工作原理

AES 算法

Python 代码 输出 Plaintext: b'This is a secret message' Ciphertext: b'\x95\xc5\xabI]\xc0\x9b]\x0b\xb3\xf0\x15o\xea\xac\x9d' Decrypted Text: b'This is a secret message\x00\x00\x00\x00\x00\x00\x00\x00' 解释

AES 的应用

AES 的局限性

|

Python 是当今最流行的语言。它最常用于机器学习、人工智能和数据科学。数据分析中的一项常见任务是从外部源(如 CSV 文件)加载数据,并将其组织成结构化格式以供进一步分析。这...

7 分钟阅读

在现代应用程序开发中,使用各种技术和编程语言非常普遍,以便利用每种技术和语言的特性来实现复杂、可靠且功能多样的应用程序。在这方面的一个绝佳组合是使用 Node,它可以…阅读更多

阅读9分钟

? 加密和解密简介 加密及其对应项解密在网络安全中起着重要作用,因为它们是保护敏感数据免遭未经授权访问的方法。这些方法对于防止通信、个人信息、金融交易甚至政府信息泄露至关重要...

7 分钟阅读

在 Python 中,最有用的和最常用的数据结构之一是字典,它允许你存储键值对。有时可能需要将字典转换为字符串用于各种用途,例如记录数据以进行故障排除,通过网络传输...

阅读 6 分钟

引言:三对角线矩阵算法,也称为 Thomas 算法,是一种用于求解具有特定结构方程组的方法。这些称为系统的系统由矩阵组成,其中大多数元素为零,只有主对角线及其相邻的邻居...

阅读 6 分钟

简介:在本教程中,我们将学习 Python 中的 MD5 哈希。加密哈希在日常生活中使用,例如数字签名、数学证明、控制代码、指纹、校验和(完整性检查)、消息哈希、存储密码等。它也用于通过互联网发送消息...

阅读 3 分钟

从初学者到高级水平的 Python 项目之旅可能充满乐趣。以下是您在此过程中可能遇到的一些理论概述: 1. 初学者级别:基本语法和数据类型:一开始,您需要掌握 Python 的语法,包括变量、数据类型...

阅读 26 分钟

假设你正在从文件或数组中读取数字,或者只是输入一个然后另一个,并且持续有数字流涌入。落在你目前看到的所有数字之间的那个数字...

阅读 15 分钟

?简介:确定列表是否为空在 Python 中对于许多编程任务至关重要。可以使用评估列表布尔值的有效 if 语句来完成此操作。如果列表为空,则返回 False,否则返回 True。...

7 分钟阅读

? 简介 通过在 Python 的类声明中重载小于 (__lt__) 和大于 (__gt__) 运算符,您可以为它们创建自定义行为。您可以使用这些方法指定比较类实例的顺序。Python 按顺序调用这些方法...

阅读 4 分钟

我们请求您订阅我们的新闻通讯以获取最新更新。

我们提供所有技术(如 Java 教程、Android、Java 框架)的教程和面试问题

G-13, 2nd Floor, Sec-3, Noida, UP, 201301, India